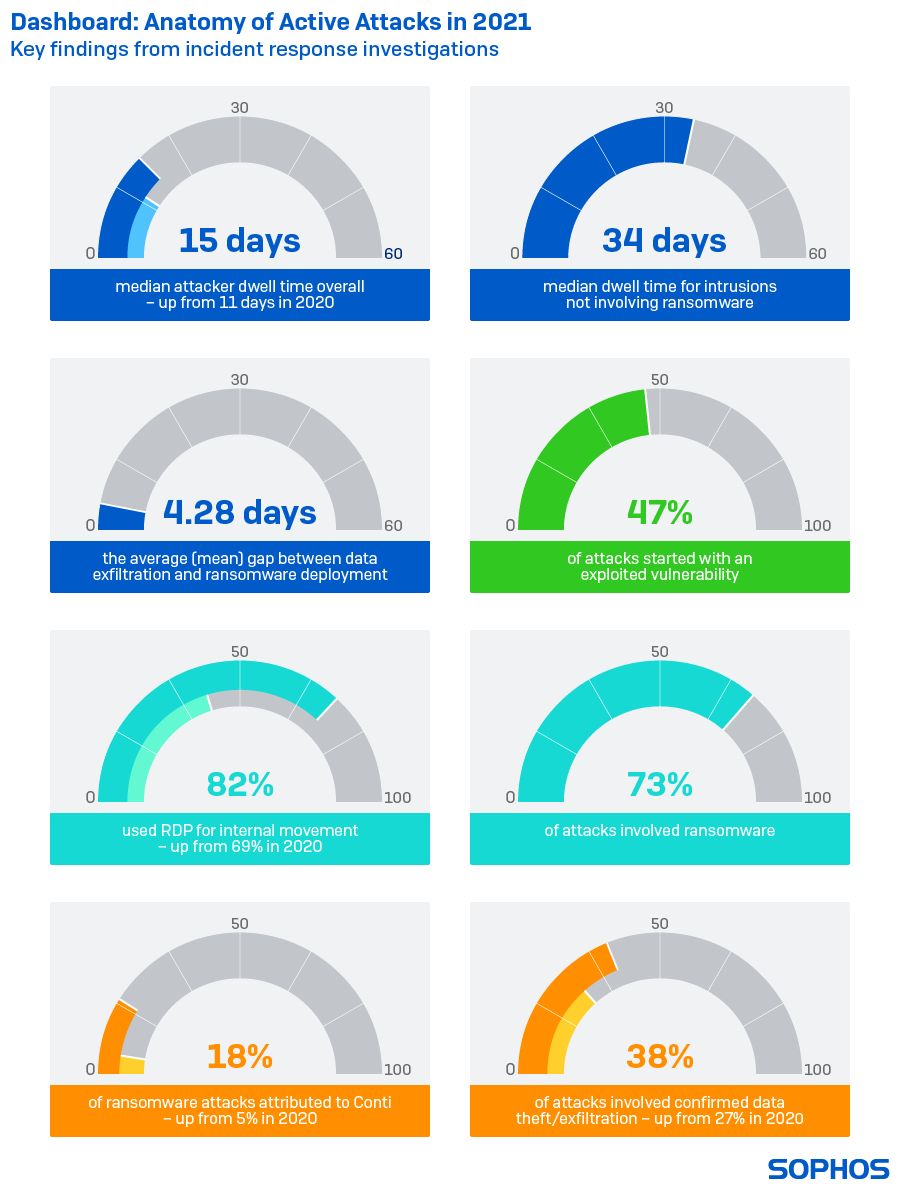

โซฟอส (Sophos) บริษัทผู้นำด้านความมั่นคงปลอดภัยทางไซเบอร์ยุคใหม่ระดับโลก เปิดรายงาน Active Adversary Playbook 2022 ซึ่งเผยรายละเอียดพฤติกรรมของผู้โจมตีที่ทีมตอบสนองอย่างฉับพลัน (Rapid Response) ของโซฟอส วิเคราะห์ได้ในปี 2564 โดยผลการวิจัยชี้ให้เห็นว่า เวลาที่ใช้อาศัยอยู่ในระบบเพิ่มขึ้น 36% เมื่อเทียบกับค่าเฉลี่ย 15 วันในปี 2564 และ 11 วันในปี 2563 ทั้งนี้ รายงานยังเปิดเผยถึงผลกระทบจากช่องโหว่ของ ProxyShell ใน Microsoft Exchange ซึ่ง โซฟอส เชื่อว่า Initial Access Brokers (IABs) บางรายเติบโตขึ้นจากการแทรกแซงเครือข่ายและขายข้อมูลการเข้าถึงให้แก่ผู้โจมตีรายอื่น ๆ

“โลกแห่งอาชญากรรมทางไซเบอร์มีความหลากหลายและต้องการความเชี่ยวชาญเฉพาะด้าน เหล่า IABs ได้พัฒนากลุ่มอาชญากรรมทางไซเบอร์โดยการเข้าโจมตีเป้าหมายผ่านการศึกษาและเก็บข้อมูลของเหยื่อ หรือติดตั้ง Backdoor จากนั้นจึงขายการเข้าถึงให้กับกลุ่มแรนซัมแวร์ เพื่อโจมตีเหยื่อ” John Shier ผู้เชี่ยวชาญอาวุโสด้านความปลอดภัยของ โซฟอส กล่าว “ในช่วงที่แนวโน้มนี้กำลังเพิ่มขึ้นเรื่อย ๆ โดยเฉพาะด้านภัยคุกคามทางไซเบอร์ที่เป็นทักษะเฉพาะ อาจเป็นเรื่องยากสำหรับองค์กรที่จะติดตามเครื่องมือและวิธีการของผู้โจมตีที่เปลี่ยนแปลงอยู่เสมอ ดังนั้นเจ้าหน้าที่ป้องกันภัยทางไซเบอร์จำเป็นจะต้องเข้าใจในทุกขั้นตอนของห่วงโซ่การโจมตี (Attack Killchain) เพื่อที่จะได้ตรวจจับและต่อต้านการโจมตีได้โดยเร็วที่สุด”

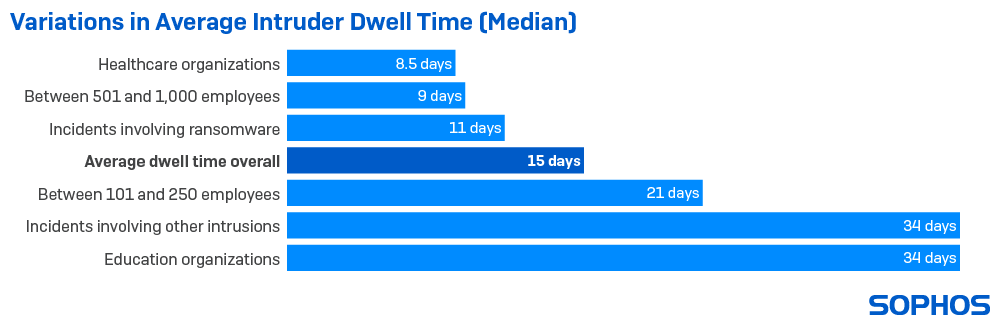

นอกจากนี้ จากผลการวิจัยของโซฟอสยังพบว่า ผู้บุกรุกใช้เวลาอาศัยอยู่นานขึ้น ในการเข้าโจมตีองค์กรขนาดเล็ก โดยใช้เวลาในระบบประมาณ 51 วัน สำหรับองค์กรที่มีพนักงานสูงสุด 250 คน ในขณะที่พวกเขาใช้เวลาเพียง 20 วัน ในองค์กรที่มีพนักงาน 3,000 ถึง 5,000 คน

“ผู้โจมตีถือว่าองค์กรขนาดใหญ่มีมูลค่ามากกว่า พวกเขาจึงมีแรงจูงใจในการโจมตี และเข้าถึงสิ่งที่ต้องการ แล้วรีบหลบหนีออกไป ในขณะที่องค์กรขนาดเล็กมี มูลค่า’ ที่น้อยกว่า ผู้โจมตีจึงสามารถแฝงตัวอยู่ในเครือข่ายเป็นระยะเวลาที่นานขึ้น ซึ่งเป็นไปได้เช่นกันว่าผู้โจมตีในลักษณะนี้อาจมีประสบการณ์ไม่มากและต้องการเวลาเพิ่มในการวางแผนว่า ต้องทำอย่างไรหากบุกรุกเข้าไปในเครือข่ายได้สำเร็จ นอกจากนี้องค์กรขนาดเล็กมักจะมีการมองเห็นหรือตรวจจับที่การโจมตีในระดับต่ำ ทำให้สามารถขับไล่ผู้โจมตีได้ช้า และทำให้ผู้โจมตีแฝงตัวได้นานขึ้น” John Shier กล่าว “ช่องโหว่ของ ProxyLogon และ ProxyShell ที่ไม่ผ่านการอัปเดตแก้ไข รวมถึงการโตขึ้นทางธุรกิจของ IABs ทำให้เราเห็นหลักฐานที่แสดงถึงผู้โจมตีจำนวนหลายรายที่บุกรุกเป้าหมายเดียวกัน ซึ่งผู้โจมตีจะต้องรีบดำเนินการเพื่อเอาชนะผู้โจมตีรายอื่นที่อาจบุกเข้ามาในเครือข่ายเดียวกัน” John Shier กล่าวเสริม

ผลวิจัยสำคัญอื่น ๆ จากรายงาน ได้แก่:

- ผู้โจมตีโดยเฉลี่ยใช้เวลาอยู่ในระบบนานขึ้น ด้วยการบุกรุกแบบ “แฝงตัว” ซึ่งไม่ได้นำไปสู่การโจมตีใหญ่ ๆ อย่างแรนซัมแวร์ และอยู่นานขึ้นอีกเมื่อโจมตีองค์กรขนาดเล็กและภาคอุตสาหกรรมที่มีทรัพยากรความปลอดภัยด้านไอทีน้อยกว่า โดยระยะเวลาเฉลี่ยสำหรับองค์กรที่โดนแรนซัมแวร์คือ 11 วัน ส่วนผู้ที่ถูกละเมิดแต่ยังไม่ได้รับผลกระทบจากการโจมตีครั้งใหญ่แบบแรนซัมแวร์นั้น (นับเป็น 23% ของเหตุการณ์ทั้งหมดที่ตรวจสอบพบ) ใช้เวลาเฉลี่ยอยู่ที่ 34 วัน นอกจากนี้ องค์กรในภาคการศึกษาหรือองค์กรที่มีพนักงานน้อยกว่า 500 คนก็ใช้เวลานานขึ้นเช่นกัน

- การใช้เวลาที่นานขึ้นและช่องทางเข้าที่เปิดทิ้งไว้ทำให้องค์กรเสี่ยงต่อการถูกผู้โจมตีหลายรายเข้าบุกรุก หลักฐานจากการวิเคราะห์ข้อมูลเชิงลึกเปิดเผย พบว่า ผู้โจมตีหลายราย เช่น IABs แก๊งแรนซัมแวร์ พวกขุดคริปโต และในบางครั้ง แม้แต่ผู้ให้บริการแรนซัมแวร์หลายราย ต่างก็ตั้งเป้าไปที่องค์กรเดียวกันพร้อมกัน

- แม้การใช้ Remote Desktop Protocol (RDP) สำหรับการเข้าบุกรุกจากภายนอกจะลดลง แต่ผู้โจมตีได้เพิ่มการใช้ Remote Desktop Protocol (RDP) สำหรับ Lateral Movement ภายในองค์กรมากขึ้นแทน โดยในปี 2563 ผู้โจมตีใช้ RDP สำหรับการเข้าบุกรุกจากภายนอกถึง 32% ของเคสที่ได้รับการวิเคราะห์ แต่วิธีการดังกล่าวกลับลดลงเหลือ 13% ในปี 2564 แม้ว่าการเปลี่ยนแปลงนี้ถือเป็นการเปลี่ยนแปลงที่น่ายินดีที่แสดงให้เห็นว่าองค์กรต่าง ๆ ได้ปรับปรุงการป้องกันการถูกโจมตีจากภายนอก แต่ผู้โจมตียังคงใช้ RDP สำหรับ Lateral Movement ภายในองค์กร โดยโซฟอสพบว่า 82% ของเคสในปี 2564 ผู้โจมตีใช้ RDP สำหรับ Lateral Movement ภายในองค์กร เพิ่มขึ้นจากจำนวน 69% ในปี 2563

- การใช้เครื่องมือทั่วไปร่วมกับการโจมตีอื่นถือเป็นสัญญาณเตือนที่สำคัญต่อการโจมตีของผู้บุกรุก ตัวอย่างเช่น หลักฐานพบว่า 64% ของการโจมตี ในปี 2564 ประกอบด้วย PowerShell และสคริปต์มัลแวร์ที่ไม่ใช่ PowerShell ร่วมกัน นอกจากนี้ 56% ของการโจมตี ประกอบด้วย PowerShell และ Cobalt Strike รวมกัน และ 51% ของเคสการโจมตีทั้งหมด ประกอบด้วย PowerShell และ PsExec ดังนั้นการตรวจจับความสัมพันธ์ดังกล่าวสามารถใช้เป็นการเตือนล่วงหน้าของการโจมตีที่กำลังจะเกิดขึ้นหรือยืนยันการปรากฏตัวของการโจมตีที่ใช้งานอยู่ได้

- 50% ของการโจมตีจากแรนซัมแวร์ ถูกยืนยันว่ามีการขโมยข้อมูลเข้ามาเกี่ยวข้องด้วย และจากสถิติพบว่า ช่องว่างระหว่างการขโมยข้อมูลและการใช้แรนซัมแวร์โจมตี ใช้เวลาเฉลี่ยราว 4.28 วัน ทั้งนี้ 73% ของการโจมตีที่ โซฟอส ได้ตอบโต้ในปี 2564 เกี่ยวข้องกับแรนซัมแวร์ ซึ่ง 50% ของการโจมตีเหล่านี้ เป็นการขโมยข้อมูล ที่มักจะเป็นขั้นตอนสุดท้ายของการโจมตีก่อนการปล่อยแรนซัมแวร์เข้าสู่ระบบ โดยรายงานชี้ว่า ช่องว่างของการโจมตีในรูปแบบดังกล่าวใช้เวลาเฉลี่ยราว 4.28 วัน และมีกลางอยู่ที่ 1.84 วัน (การโจมตีส่วนใหญ่เว้นช่องว่างเพียง 1.xx วันเท่านั้น)

- Conti เป็นกลุ่มแรนซัมแวร์ที่พบมากที่สุดในปี 2564 โดยคิดเป็น 18% ของการโจมตีทั้งหมด แรนซัมแวร์ REvil คิดเป็น 1 ใน 10 ของการโจมตีที่เกิดขึ้น ในขณะที่กลุ่มแรนซัมแวร์ที่แพร่หลายอื่น ๆ เช่น DarkSide หรือกลุ่ม RaaS (Ransomware as a Service) อยู่เบื้องหลังการโจมตีครั้งใหญ่ใน Colonial Pipeline ในสหรัฐอเมริกา รวมถึง Black KingDom ซึ่งเป็นหนึ่งในกลุ่มแรนซัมแวร์ “ใหม่” ที่ปรากฏในเดือนมีนาคม 2564 ผ่านช่องโหว่ของ ProxyLogon ทั้งนี้ แรนซัมแวร์ทั้งสิ้น 41 กลุ่ม จาก 144 เหตุโจมตี รวมอยู่ในการวิเคราะห์นี้ ซึ่งในจำนวนนี้ มีแรนซัมแวร์ประมาณ 28 กลุ่ม ที่มีการรายงานเป็นครั้งแรกในปี 2564 โดยกลุ่มแรนซัมแวร์ 18 กลุ่มที่พบในเหตุโจมตีในปี 2563 ได้หายไปจากรายชื่อในปี 2564

“สัญญาณอันตรายที่ควรจะระวัง และต้องรีบตรวจสอบนั้น รวมถึงการใช้งานของ Tool ทั่วไป ร่วมกับ Tool อื่น ๆ หรือ กิจกรรมที่เกิดขึ้นในช่วงเวลา หรือสถานที่ผิดปกติ” Shier กล่าว “ซึ่งเป็นที่น่าสังเกตว่า บางครั้งมีเหตุเกิดเพียงเล็กน้อยหรือไม่มีเลย ก็ไม่ได้หมายความว่าองค์กรจะไม่ถูกบุกรุก เช่น การบุกรุกในรูปแบบ ProxyLogon หรือ ProxyShell ที่ยังไม่เป็นที่รู้จัก โดยที่ Web Shell และBackdoor ถูกฝังในเป้าหมายสำหรับการเข้าถึงแบบถาวร ซึ่งจะไม่มีสัญญาณใด ๆ จนกว่าการเข้าถึงดังกล่าวจะถูกใช้หรือขายไป ด้วยเหตุนี้ ผู้ตั้งรับจึงจำเป็นจะต้องตื่นตัวสำหรับสัญญาณที่น่าสงสัยและตรวจสอบทันที นอกจากนี้ ยังจำเป็นต้องแก้ไขบั๊กที่สำคัญ โดยเฉพาะอย่างยิ่ง บั๊กภายในซอฟต์แวร์ที่ใช้กันอย่างแพร่หลาย และที่สำคัญ ต้องเพิ่มความปลอดภัยให้กับการเข้าถึงระยะไกลด้วย (Remote Access) จนกว่าจุดเข้าถึงที่ถูกเปิดเผยจะถูกปิด และทุกอย่างที่ผู้โจมตีทำเพื่อสร้างและรักษาการเข้าถึงไว้จะถูกกำจัดให้หมดสิ้น เราควรติดตามและค้นหาการบุกรุกของผู้โจมตีอยู่เสมอ” Shier กล่าวปิดท้าย

Active Adversary Playbook 2022 ของโซฟอสนั้น อ้างอิงจาก 144 เหตุการณ์ที่เกิดขึ้นในปี 2564 โดยกำหนดเป้าหมายไปยังองค์กรทุกขนาดในภาคอุตสาหกรรมที่หลากหลาย ซึ่งองค์กรเหล่านั้นตั้งอยู่ในประเทศสหรัฐอเมริกา แคนาดา สหราชอาณาจักร เยอรมนี อิตาลี สเปน ฝรั่งเศส สวิตเซอร์แลนด์ เบลเยียม เนเธอร์แลนด์ ออสเตรีย สหรัฐอาหรับเอมิเรตส์ ซาอุดีอาระเบีย ฟิลิปปินส์ บาฮามาส แองโกลา และญี่ปุ่น องค์กรที่นำมาวิเคราะห์มากที่สุดมาจากภาคการผลิต (17%) รองลงมาคือการค้าปลีก (14%) การดูแลสุขภาพ (13%) ไอที (9%) การก่อสร้าง (8%) และการศึกษา (6%)

รายงานฉบับนี้ของโซฟอสมีจุดประสงค์เพื่อช่วยให้ทีมรักษาความปลอดภัยทางไซเบอร์เข้าใจว่า ฝ่ายแฮคเกอร์ทำอะไรระหว่างการโจมตี รวมไปถึงวิธีตรวจจับและป้องกันเหตุการณ์ที่จะเป็นอันตรายบนเครือข่าย หากต้องการอ่านเพิ่มเติมเกี่ยวกับพฤติกรรม เครื่องมือ และเทคนิคของผู้โจมตี โปรดศึกษาจาก Active Adversary Playbook 2022 ของโซฟอสได้ใน Sophos News

แหล่งข้อมูลอื่น ๆ

- อ่านเกี่ยวกับแนวภัยคุกคามที่กำลังเปลี่ยนแปลงไปและกรณีศึกษาขององค์กรต่าง ๆ จากการถูกโจมตีใน State of Ransomware 2022 และ Sophos 2022 Threat Report

- ดูเพิ่มเติมเกี่ยวกับการวิจัยของ Sophos เกี่ยวกับกลุ่มแรนซัมแวร์แต่ละกลุ่มที่ Sophos Ransomware Threat Intelligence Center

- เรียนรู้เพิ่มเติมเกี่ยวกับ บริการการตอบสนองอย่างฉับพลัน (Rapid Response) ของโซฟอส ที่ประกอบด้วย การคุ้มครอง แก้ไข และตรวจสอบการโจมตีตลอด 24 ชั่วโมง

- เคล็ดลับยอดนิยม 4 ข้อในการตอบสนองต่อเหตุการณ์ด้านความปลอดภัยจากทีม Sophos Rapid Response และทีม Managed Threat Response

- อ่านข่าวและมุมมองด้านความปลอดภัยล่าสุด และรางวัลที่ Sophos ได้รับจาก Naked Security และ Sophos News

เกี่ยวกับ Sophos

Sophos เป็นผู้นำระดับโลกด้านการรักษาความปลอดภัยทางไซเบอร์ยุคใหม่ ที่ให้บริการป้องกันภัยแก่องค์กรกว่า 500,000 องค์กร และผู้บริโภคหลายล้านคนในกว่า 150 ประเทศทั่วโลก จากภัยคุกคามทางไซเบอร์ที่ก้าวหน้าที่สุดในปัจจุบัน โดยใช้เทคโนลียีที่ขับเคลื่อนโดยข่าวกรองภัยคุกคาม, AI และMachine Learning จาก SophosLabs และ SophosAI

โดย Sophos นำเสนอผลิตภัณฑ์และบริการขั้นสูงที่หลากหลายเพื่อรักษาความปลอดภัยให้แก่ ผู้ใช้ เครือข่าย และอุปกรณ์ปลายทาง เพื่อป้องกันแรนซัมแวร์ มัลแวร์ ช่องโหว่ ฟิชชิ่ง และการโจมตีทางไซเบอร์อื่น ๆ ที่หลากหลาย

Sophos นำเสนอคอนโซลการจัดการบนคลาวด์แบบบูรณาการเดียว ผ่านSophos Central – หัวใจสำคัญของระบบรักษาความปลอดภัยทางไซเบอร์ที่ ยืดหยุ่น และครบวงจรโดยมี Data Lake แบบรวมศูนย์ที่ใช้ประโยชน์จากชุดคำสั่ง API ที่เปิดให้ใช้งานสำหรับลูกค้า คู่ค้า นักพัฒนา และผู้จำหน่ายความปลอดภัยทางไซเบอร์รายอื่น ๆ เข้าถึง และแชร์ข้อมูลได้อย่างง่ายได้

Sophos จำหน่ายผลิตภัณฑ์และบริการผ่านพันธมิตรผู้ค้าปลีกและผู้ให้บริการ Managed Service Providers (MSPs) ทั่วโลก Sophos มีสำนักงานใหญ่อยู่ที่เมืองอ็อกซ์ฟอร์ด สหราชอาณาจักร อ่านข้อมูลเพิ่มเติมได้ที่ www.sophos.com